Маршрутизатор Cisco или межсетевой экран Cisco ASA: что выбрать для границы сети

В этой статье мы постараемся ответить на вопрос что поставить на периметр сети: маршрутизатор Cisco ISR G2 / ISR 4000 или межсетевой экран ASA 5500-X.

Cisco ASA является устройством безопасности и умеет маршрутизировать трафик, поддерживает протоколы динамической маршрутизации, а маршрутизатор Cisco может выполнять функции МЭ (технологии – CBAC и ZFW).

ASA выигрывает перед маршрутизатором в технологиях, связанных с безопасностью (межсетевой экран + VPN концентратор для подключения удалённых пользователей). Пожалуй, это единственное преимущество. А маршрутизатор Cisco куда более универсальный: на его базе возможно запустить функции шифрования, голосовые функции, оптимизировать трафик. Таким образом, выбор устройства возникает только при необходимости обеспечения сетевой безопасности.

Для начала рассмотрим, что общего между устройствами.

Оба устройства обеспечивают защищенного подключения офиса к сети интернет:

- маршрутизация (статическая, динамическая, PBR), функция трансляции адресов NAT;

- возможность несколько провайдеров (поддерживается IP SLA, BGP);

- функции межсетевого экранирования.

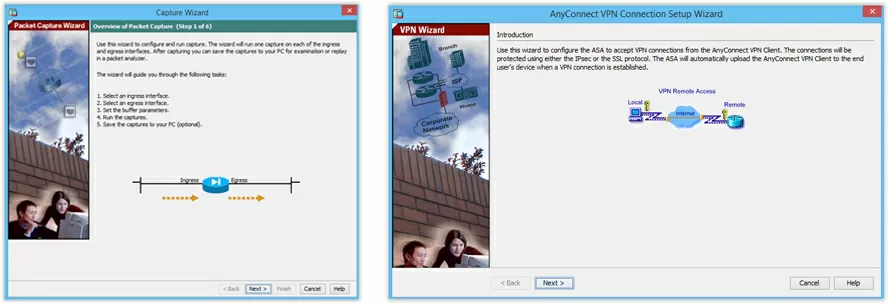

Выбор осложняется постоянным совершенствованием устройств: так например, расширенные возможности SSL VPN ранее были доступны только ASA, позже они появились и на маршрутизаторе (clientless, smart tunnels и пр.). Такая же ситуация была с возможностью захвата пакетов на интерфейсах (packet capture) и с использованием различных конструкций при настройке списков доступа ACL (Object Groups, позволяющие группировать IP-адреса/сети, сервисы в сети).

И в обратную сторону: на ASA появилась поддержка протокола BGP, маршрутизация трафика на основании политик — Policy Base Routing, пришедшие из функционала маршрутизатора.

Теперь же рассмотрим отличительные особенности устройств.

Многие функции безопасности в ASA работают изначально, в то время как на маршрутизаторе их требуется настраивать самостоятельно. Основные функции ASA:

- Функции трансляции адресов NAT. На ASA присутствуют все возможные вариации (статический и динамический NAT, PAT, twice NAT). Возможность изменить порядок применения правил NAT. В маршрутизаторе таких возможностей нет.

- Классический межсетевой экран с анализом содержимого протоколов и функцией обнаружения угроз (сканирования и DoS атак). Межсетевой экран ASA способен работать в: маршрутизируемом и прозрачном (Transparent Firewall) режимах, в режиме множественных контекстов (виртуальные межсетевые экраны, multiple context) или единственного контекста. В отличии от маршрутизатора: в ASA базовые функции МЭ включены по умолчанию. Например, Identity Firewall предоставляет доступ на основании имён пользователей или групп в MS Active Directory. Маршрутизатор же обеспечивает работу МЭ в двух режимах (маршрутизируемом и прозрачном), поддерживает функционал Virtual Routing and Forwarding (VRF). Однако, у него сложная настройка Zone-Based Policy Firewall (ZFW) - можно запутаться в создании политик под каждую пару интерфейсов, в настройке классов, в списке доступа и в их связке в конфигурации. Важный момент, также не забыть о правилах self-зоны и взаимодействии ZFW с remote-access VPN (virtual template интерфейсы для возможности прикрепления зоны безопасности).

- Межсетевой экран нового поколения (NG FW) Cisco Firepower — безопасность с учетом контекста, контроль использования приложений для пользователей и групп, WEB фильтр с проверкой репутации, ретроспективный анализ файлов и пр. Для запуска сервисов Firepower на ASA требуется наличие SSD диска (новые модели идут со встроенным SSD диском: ASA 5506-X, 5508-X и 5516-X). Сервисы Firepower до недавнего времени не были доступны на маршрутизаторах. Однако теперь их возможно запустить на универсальном блейд-сервере (например, UCS E-Series Servers или Cisco UCS E-Series Network Compute Engines), который устанавливается в маршрутизатор. Получить бюджетный вариант на базе маршрутизатора не получится: потребуется минимум 1921 и блейд-сервер UCS EN120E.

- Система предотвращения вторжений нового поколения (NG IPS) Cisco Firepower. Раньше функция IPS на ASA была реализована в качестве отдельного модуля, позже стала доступна в виде виртуального лезвия. После его заменил NG IPS Cisco Firepower. Так, на одном устройстве есть возможность запустить одновременно сервисы NG IPS и NG FW.

- Несколько видов VPN для подключения удалённых работников: AnyConnect VPN Client — туннели SSL или IPSec IKEv2 с использованием AnyConnect Secure Mobility Client. Подходят почти все современные платформы ПК и мобильных устройств. Есть возможность интегрирации с сервисами и услугами Cloud Web Security, Host Scan, 802.1x. Бесклиентский (Clientless) SSL VPN – доступ к приложениям через web-портал, или пробросом портов через тонкий клиент (Java-аплеты/Active-X скрипт) и SSL VPN Smart Tunnels. Remote Access IPsec VPN и L2TP over IPsec (IKEv1) – в качестве клиента может выступать IPSec или L2TP-клиент (Microsoft Windows). Easy VPN — туннели IPSec IKEv1. Тут в качестве удалённого клиента выступает аппаратное устройство. Маршрутизатор не так функционален в работе с AnyConnect VPN Client и Clientless SSL VPN. Не поддерживается модуль Host Scan — оценка состоянии подключаемого клиента (версия ОС, антивирус, клиентский МЭ). Отсутствуют динамические политики доступа (Dynamic Access Policies — DAP). Также не поддерживаются Java-аплеты/Active-X скрипты в режиме Clientless SSL VPN и пр. На маршрутизаторах Cisco 4000 SSL VPN вообще нет, но присутствует поддержка AnyConnect IKEv2.

- Отказоустойчивость и кластеризация. Резервирование ASA происходит благодаря функциям отказоустойчивости (failover) или кластеризации (clustering). В режиме отказоустойчивости два устройства объединяются в единое логическое. Данные с одного устройства передаются на другое для сохранения состояния всех сессии при отказе одного из них. Режимы работы: active/standby (с единственным контекстом) и active/active (в режиме множественных контекстов). После объединения устройств, настраивается только активное устройство.

- Кластеризация (clustering), позволяет объединить до 16 устройств ASA в единое логическое устройство (16 для модели ASA 5585-X, для остальных только 2). Кластеризация создает резервирование устройств, единую точку управления и повышение производительности (одно виртуальное устройство производительностью выше, чем у одного физического устройства). У маршрутизаторов нет функций failover и clustering. Отказоустойчивость настраивается с помощью протоколов и функций. Для маршрутизации трафика, МЭ и VPN разные настройки. Failover же на ASA позволяет объединил устройства и настроить все из одной консоли.

- Маршрутизация – статическая, динамическая (EIGRP, OSPF, BGP), маршрутизация трафика на основании политик (PBR), маршрутизация multicast-трафика (PIM). BGP и PBR теперь доступны на ASA, но работа их неидеальна. По каждому протолку (EIGRP/OSPF/BGP) присутствуют ограничения. ASA при работе с BGP не рассчитана на обработку полной таблицы маршрутизации интернет (full view). Также на ASA нет логических туннельных интерфейсов GRE/VTI, что неизбежно приведет к проблемам с реализацией туннелей через публичные сети. Маршрутизатор существенно опережает ASA по функциональности в данном пункте.

- Site-to-site VPN. ASA поддерживает только чистый IPSec (+ протокол L2TP). Но в этом варианте отсутствуют GRE-интерфейсы и связка IPSec+GRE. Функционал маршрутизаторов куда шире: IPSec+GRE, VTI, DMVPN, GET VPN, FlexVPN и пр. Отдельного внимания заслуживает вопрос обеспечения отказоустойчивого подключения по VPN. Чистый IPSec дает возможность указывать несколько пиров в крипто-карте и использовать связку OSPF+IPSec. При указании нескольких пиров в крипто-карте на ASA мы сразу сталкиваемся с отсутствием preemption (после восстановления основного пира, VPN-соединение на него не переключается). Так не получится определить, через каких провайдеров работает VPN (если их несколько с каждой стороны). Связка OSPF+IPSec тоже предполагает свою особенность: с двух сторон туннеля должны быть установлены устройства ASA.

- Качество обслуживания (QoS). Настройки ASA и в этом случае ограничены. Есть возможность сделать несколько очередей и к каждой очереди применить свойство приоритетной или ограничитель (policer). Первыми будут отправляться пакеты в приоритетной очереди. Ограничитель (policer) позволяет задать максимальную скорость, с которой будут передаваться пакеты. Маршрутизатор же значительно функциональнее в плане QoS.

- Управление. Командные строки ASA и маршрутизатора отличаются: некоторые функции, такие как NAT. ASA имеет WEB-интерфейс – Adaptive Security Device Manager (ASDM). Множество функций настраивается через него (например, SSL VPN), он имеет удобные помощники (wizard). На маршрутизаторе и на ASA есть поддержка Embedded Event Manager, позволяющая получить частичную автоматизацию.

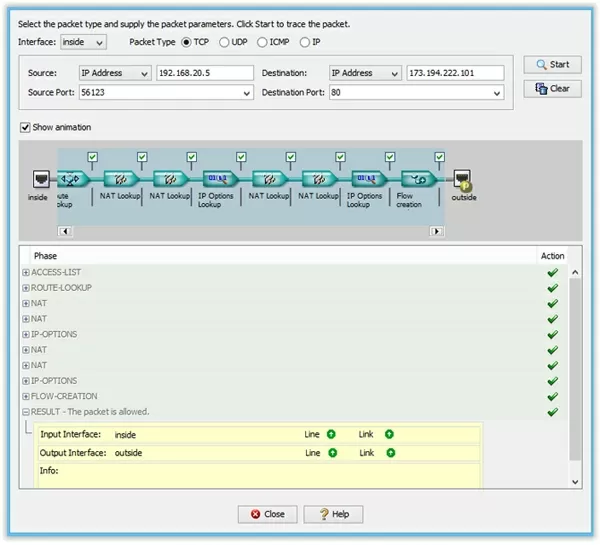

Еще одной удобной утилитой на ASA является – packet-tracer, для первичной диагностики прохождения пакета через устройство.

Рассмотрим архитектурные особенности программно-аппаратной частей. ASA и маршрутизатор имеют разный программный код, ряд процессов реализован по-разному.

Маршрутизация. ASA не оснащены стандартным для маршрутизаторов Cisco Express Forwarding (CEF). ASA применяет собственную логику: маршрут определяется для сессии единоразово, при установлении. Другими словами, маршрутизатор оперирует пакетами, а ASA – сессиями. NAT способен влиять на маршрутизацию в ASA (определяет, куда будут отправлены пакеты той или иной сессии). На маршрутизаторах же все распределяет таблица маршрутизации или PBR. При переключении маршрутизации с одного интерфейса на другой на ASA сессия может остаться работать на старом интерфейсе. ASA для каждой сессии запоминает и исходящий интерфейс и входящий. Это становится заметно при использовании нескольких провайдеров, подключенных через статическую маршрутизацию. В ASA ответные пакеты пойдут через того провайдера, через которого пришёл запрос. В маршрутизаторе ответные пакеты будут идти через провайдера по умолчанию.

Производительность. Сравнивать устройства по параметру производительности непросто, методика замеров может отличаться. Также производительность зависит от сервисов на устройстве. В старых моделях ISR и ISR G2 маршрутизаторы уступали. При сходной стоимости ISR G2 2921-SEC обеспечивал 50 Мбит/с, ASA5512-X 100 Мбит/с (Application Control, пакеты HTTP 440 байт). Однако маршрутизаторы 4000 изменили ситуацию. Теперь стоит рассматривать каждый отдельный случай.

Заключение

Подведем итоги. Не во всех случаях есть необходимость строить сложные сети, где присутствуют все виды устройств, выполняющие наиболее подходящие для них функции. Так, в качестве устройства МЭ можно поставить ASA с сервисами Firepower, а для подключения к WAN-каналам – маршрутизаторы. Бывают случаи, когда нужно поставить одно устройство.

Случай 1. Небольшая компания с одним офисом. Задача: обеспечить защищённый доступ в Интернет (1-2 провайдера).

Решение ASA может быть более интересным:

функционал ASA подходит;

на базе ASA можно запустить сервисы Firepower для получения функций NG FW и NG IPS;

в случае подключения удалённых пользователей к корпоративной сети, ASA дает более широкие возможности;

большая производительность при том же бюджете.

Случай 2. У компании есть центральный и удалённые офисы. Что поставить в удалённый офис?

ASA не совсем подходит для Site-to-site VPN. Если офисов / провайдеров много и нужен full-mesh (прямая связность), лучше использовать маршрутизаторы. Технология DMVPN позволит снять основную часть задач. При этом в центральном офисе также должен стоять маршрутизатор.

Если же провайдер один и офисов немного, ASA может подойти. Тогда решение получится дешевле.

Итак, ASA подходит для межсетевого экранирования и remote-access VPN. Если же необходимо из одного устройства получить смесь функций, стоит рассмотреть маршрутизатор.