Промышленные сети на оборудовании Cisco

В данной статье мы разберем вопросы проводных промышленных сетей: чем их создание отличается от стандартных офисных сетей на примере оборудования Cisco.

Ethernet-подключение в промышленных зонах

Существует несколько вариантов Ethernet-подключения.Первый вариант: соединить оптикой Ethernet-коммутаторы и дотянуть витую пару до подключаемых устройств. Однако, в промышленных условиях эксплуатации, коммутаторы устанавливаются не в серверные, а в монтажные шкафы в разных цехах на территории предприятия. Непростым и затратным решением может быть - протяжка оптических линий ото всех монтажных шкафов, чтобы организовать звездообразную топологию.

Возможно также - использовать кольца. В построение Ethernet-сетей, кольца из коммутаторов не самое удачное решение. Протокол Spanning-Tree в кольцевой топологии может отрабатывать до 30 секунд, что зачастую неприемлемо для сетей, обслуживающих производственные процессы.

При этом, количество коммутаторов в таком случае будет ограничено: скорость сходимости STP снижается с увеличением количества «хопов» от корневого коммутатора до крайних, расстояние не должно превышать в 7 «хопов». Таким образом, в кольце может быть не больше 14 коммутаторов.

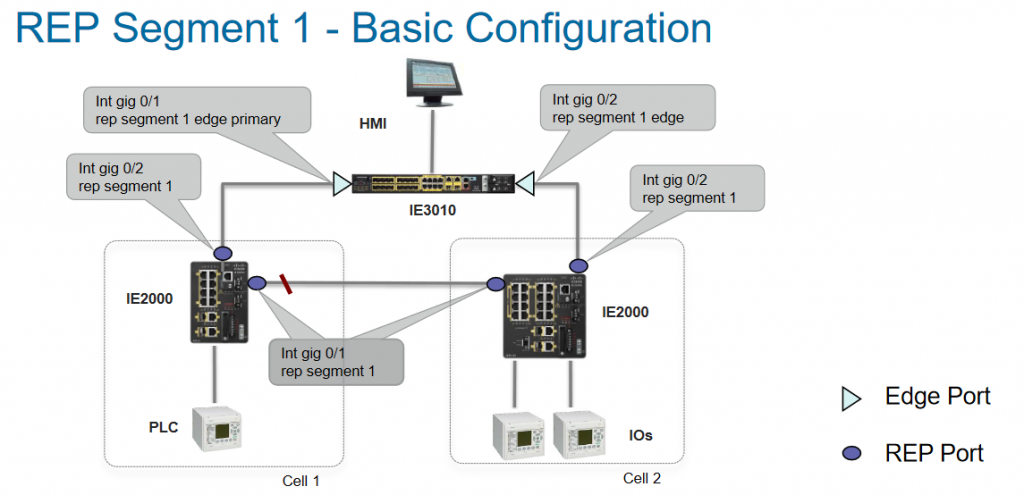

REP

Resilient Ethernet Protocol – REP является максимально простым решением в работе с коммутаторами Cisco. Использование REP (или REP Fast) вместо STP позволяет строить кольцевую топологию. Данный протокол обеспечивает сходимость сети за 50-100мс при кольце до 50 коммутаторов.

Протокол REP поддерживается во всех коммутаторах серии Catalyst 9000.

Протокол достаточно прост в настройке:

PRP и HSR

В сложных случаях используются протоколы PRP и HSR, осуществляющие дупликацию трафика по двум путям в сети. Если один из путей вышел из строя, потерь в передаче данных не возникает. Протокол поддерживается в промышленных Ethernet-коммутаторах (IE3400, IE4000, IE4010, IE5000).

Надёжность работы

Очевидно, к промышленному сегменту предъявляются серьезные требования по отказоустойчивости сети. Промышленное сетевое оборудование производится в соответствии этим требованиям.

Основные особенности промышленного исполнения коммутаторов Cisco:

· монтаж в шкафы на DIN-рейку,

· питание от постоянного тока;

· защита микросхем и портов от электростатических разрядов до 4000 кВ;

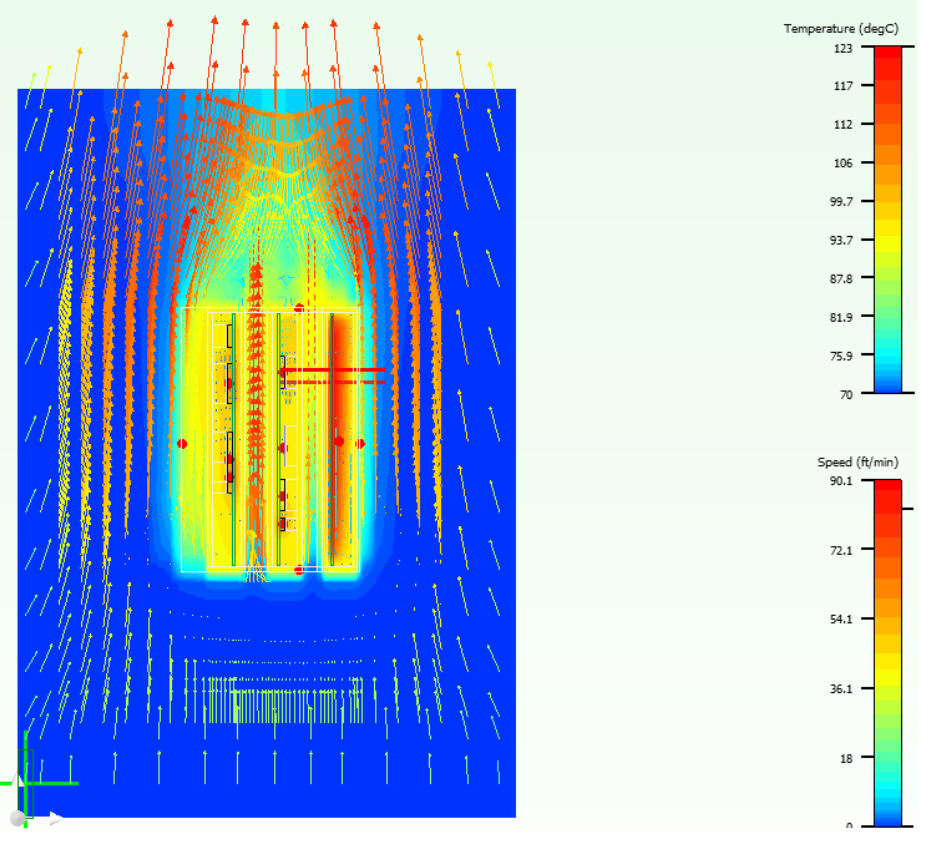

· охлаждение конвекцией;

· максимально компактный размер устройств;

· возможность выдерживать скачки напряжения электропитания по IEC 61000-4-11, IEC 61850 – коммутаторы Cisco: работа при пропадании электропитания на промежуток времени до 50 мс, при отключении отправление сигнала «Dying Gasp»;

· высокоточные внутренние часы;

· возможность быстрой замены коммутатора: перестановка SD-карты в новый (новый коммутатор поднимется с той же конфигурацией и IOS);

· быстрая загрузка (до 80 секунд);

· тестирование на соответствие промышленным сертификациям.

Процесс охлаждения коммутатора (конвекция)

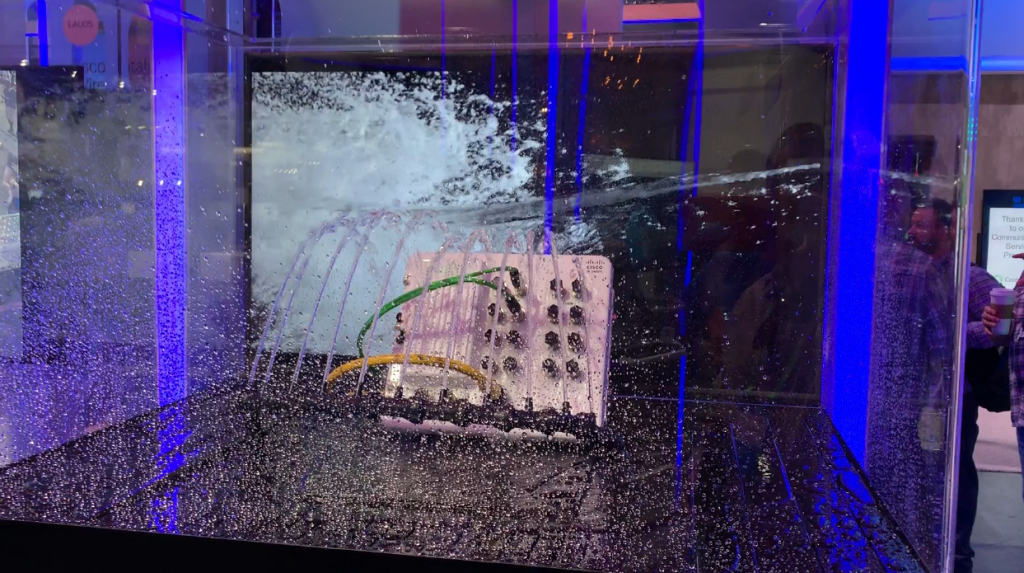

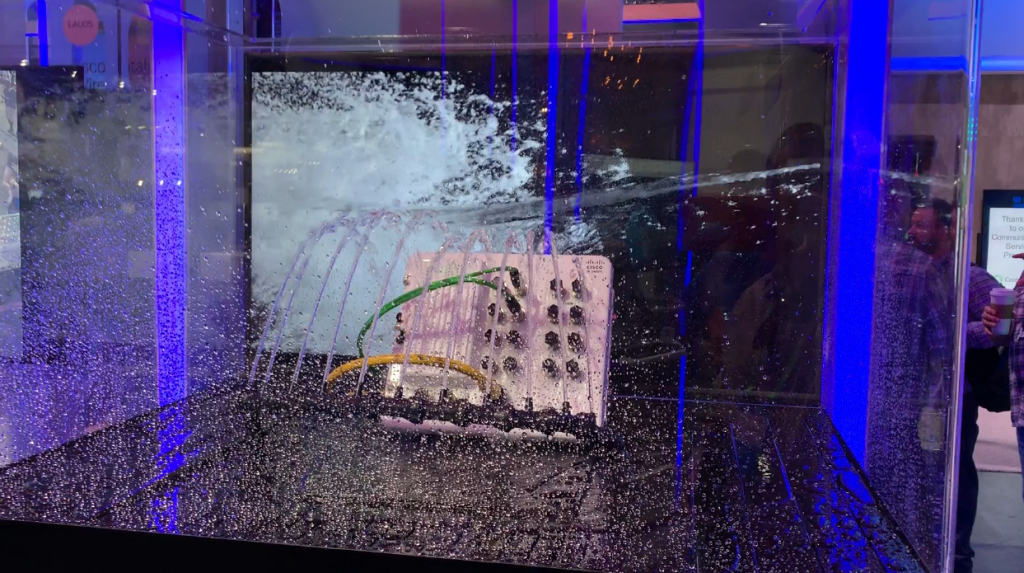

Тесты влагозащиты коммутатора

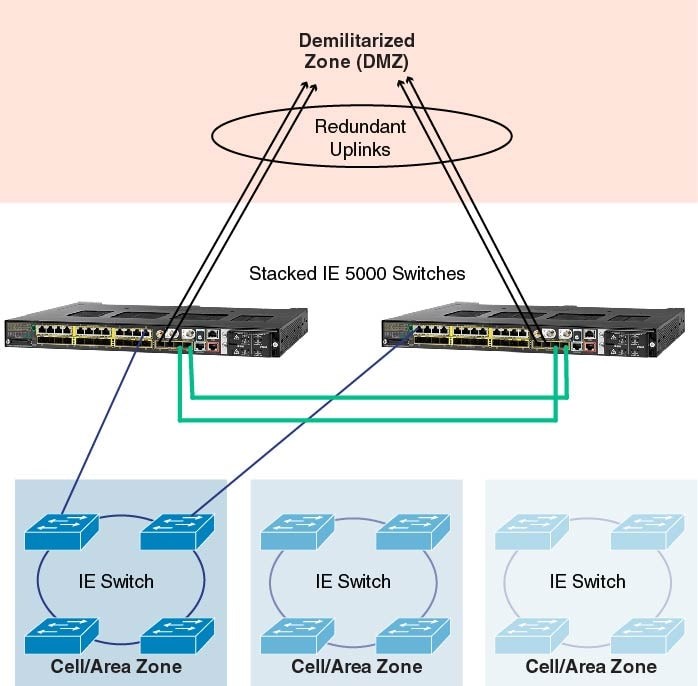

Важно обеспечивать агрегацию промышленных коммутаторов на специальных промышленных коммутаторах агрегации, а не подключать их к офисным.

Такими коммутаторами - являются Cisco IE5000:

Технические характеристики коммутаторов Cisco IE5000:

· Монтаж в 19-дюймовый шкаф.

· Питание от постоянного и переменного тока.

· Обеспечение высокой плотности портов, производительности и надёжности.

· Поддерживаемые протоколы: PTP, PRP, HSR, PROFINET MRP.

· Функция принятия сигнала тревоги от устройств автоматики: устройств контроля климата или датчика открытия двери в помещение, а также отдачи сигналов – включение сирены и светового оповещения, SNMP и Syslog-сообщений о состоянии коммутатора, в системах мониторинга.

· Стекирование через 10G-порты.

Построение сети с использованием REP-колец и коммутаторов IE5000 в качестве агрегирующих:

Промышленные протоколы

В промышленных сетях используются Ethernet-версии промышленных протоколов, таких как: PROFINET, CCLINK, CIP и т.п. Сетевое оборудование должно поддерживать эти протоколы.

Так, при использовании протокола PROFINET, требуется управлять с помощью него контроллерами, сенсорами и самими коммутаторами в сети. В моделях промышленных коммутаторов Cisco IE3000 (и выше) реализована поддержка работы по PROFINET в качестве устройства ввода-вывода. Некоторыми моделями Cisco возможно управлять по порталу Siemens TIA.

Промышленный стандарт, Time-Sensitive Networking (TSN) - набор стандартов Ethernet для обеспечения доставки Ethernet-фреймов с предсказуемой задержкой во времени. В отличии от работы данного стандарта - обычный Ethernet работает по мере своих возможностей. Функционал TSN протокола поддерживается в коммутаторах Cisco IE3400, IE4000, IE4010 и IE5000.

Защита промышленной сети

Между офисной и промышленной сетями зачастую планируется - демилитаризованная зона (ДМЗ) с рабочими станциями для удалённого доступа к промышленным компонентам.

Существуют определенные требования к построению ДМЗ:

• трафик не проходит насквозь между офисной и промышленной сетями;

• протокол, разрешённый между ДМЗ и промышленным сегментом должен быть запрещён между ДМЗ и офисом;

• в промышленный сегмент не должно быть доступа из сети интернета.

• при отключении демилитаризованной зоны от сети, промышленный сегмент должен иметь возможность работать.

Все три сегмента (промышленный, офис и ДМЗ) отделяются друг от друга межсетевыми экранами. Ассортимент Cisco позволяет построить защищённую сеть полностью на оборудовании бренда.

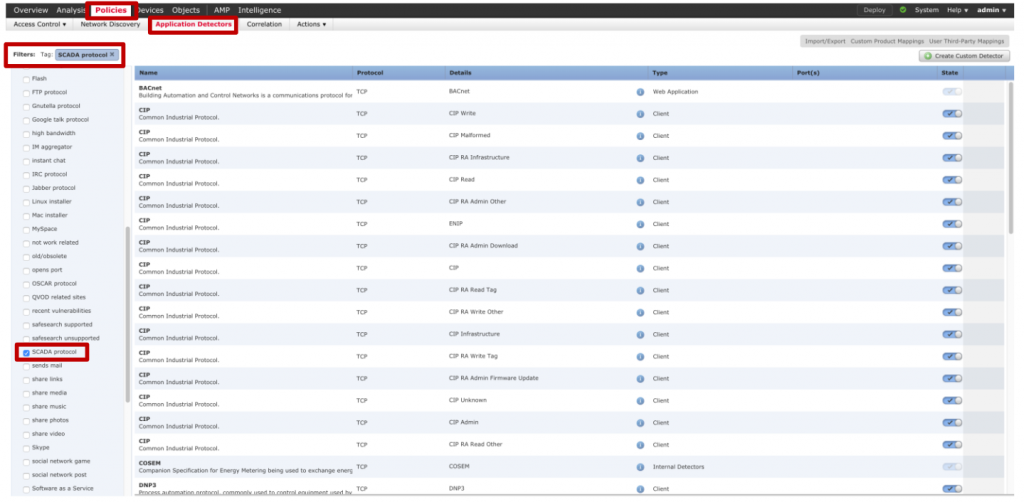

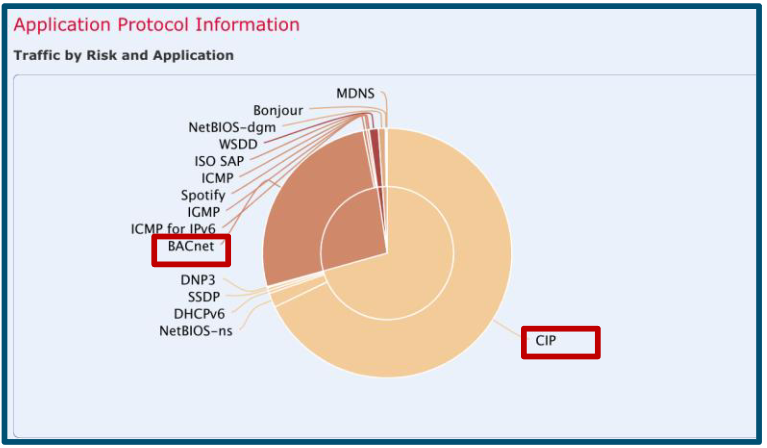

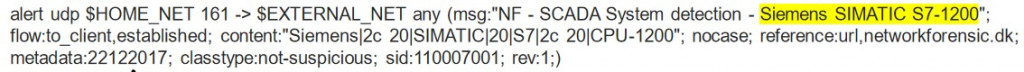

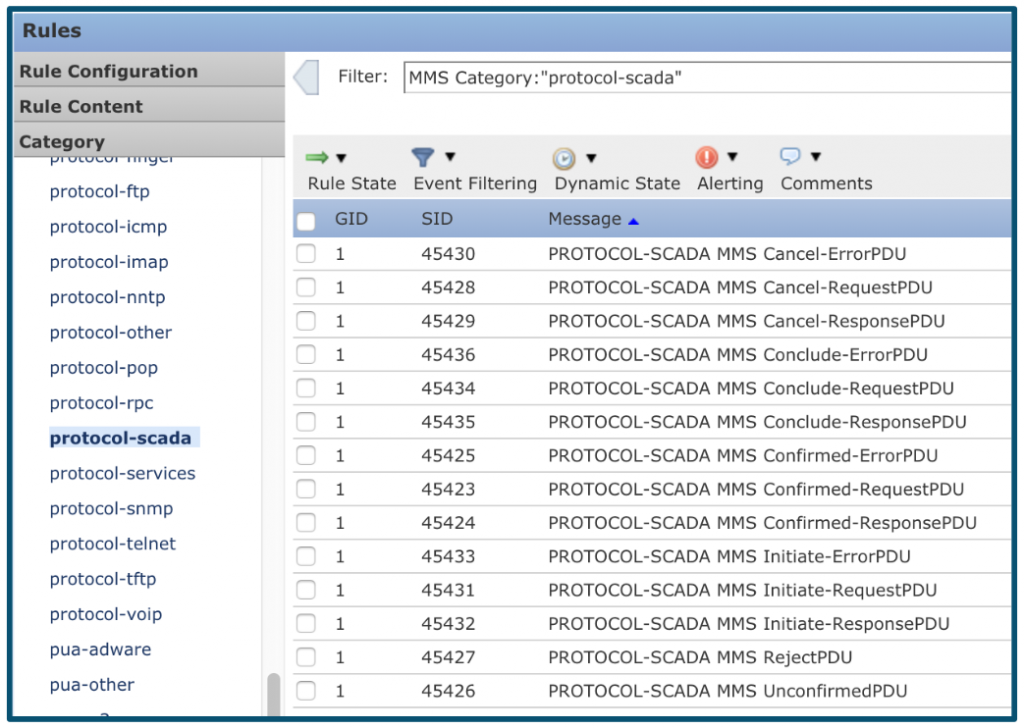

Межсетевые экраны Cisco распознают промышленные сетевые протоколы:

А также устройства, подключённые к сети:

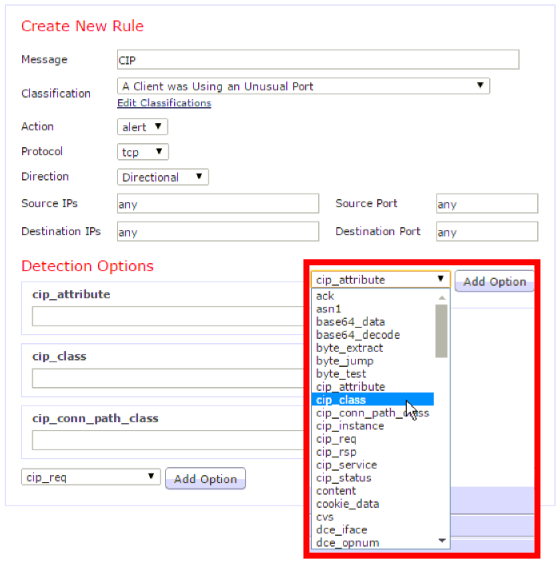

При этом обладают возможностью разрешать или запрещать действия в рамках протоколов:

Такой подход дает возможность выстраивать политики межсетевого экранирования на базе моделей оборудования и протоколов взаимодействия, а не только на базе IP-адресов и TCP/UDP-портов. В межсетевых экранах для различных ситуаций есть стандартные правила, также есть возможность задавать свои собственные параметры. Так можно защищаться от преднамеренных атак и ошибочных команд подаваемых на промышленные устройства.

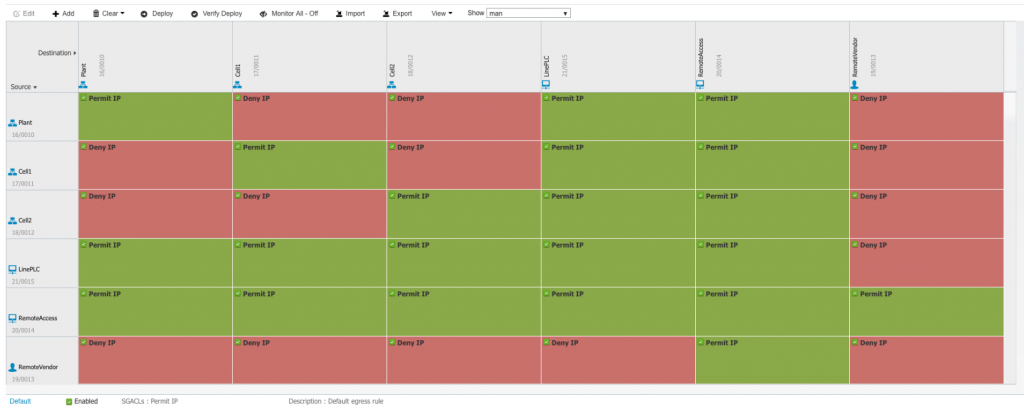

Межсетевые экраны производят макросегментацию - деление сети участки (цеха, производственные линии и тд.), трафик между которыми фильтруется через правила межсетевого экранирования сети. Для данной задачи подойдет межсетевой экран Cisco Industrial Security Appliance (ISA).

Удалённый доступ

К промышленным сетям зачастую предъявляется требование обеспечивать удалённый доступ для организаций, обслуживающих оборудование АСУ. При этом, иметь максимальную защиту от несанкционированного доступа. Удалённый доступ осуществляется через ДМЗ.

С помощью межсетевых экранов Cisco Firepower происходит подключение с помощью AnyConnect VPN или проксирование трафика удалённого рабочего стола.

А решение Cisco Identity Services Engine (ISE) позволяет идентифицировать человека и объект в сети, к которому предоставляется доступ, определить политики доступа:

Межсетевые экраны Cisco обладают встроенной системой предотвращения вторжений, которая позволяет распознать и заблокировать атаки, связанные с промышленными протоколами и вирусами.

Выполнение требования регуляторов

В России к регуляторам относится приказ №239 ФСТЭК «Об утверждении требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации». В данном приказе перечислены обязательные архитектурные решения функционала.

Решения Cisco, позволяющие реализовать требования приказа:

· Межсетевые экраны Cisco Firepower: наличие межсетевого экрана, обновляемого IPS, сегментация сети, создание ДМЗ.

· Cisco ISE: требования по аутентификации и авторизации.

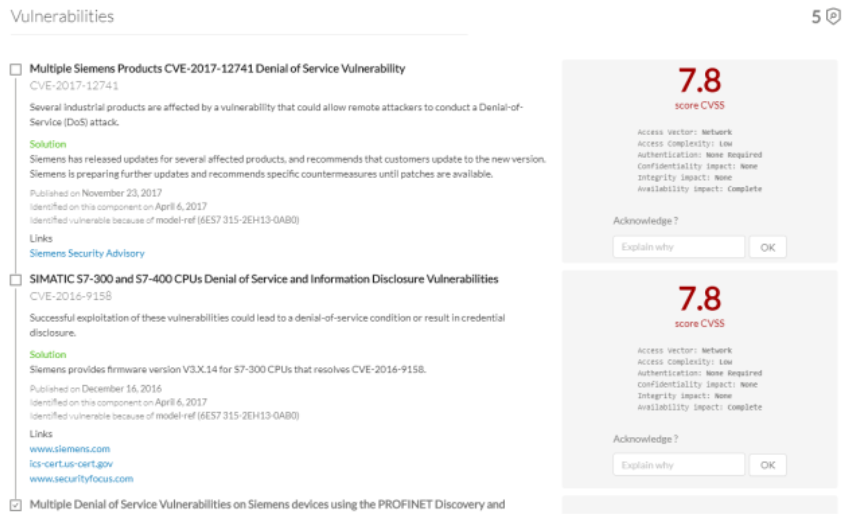

· Cisco CyberVision: требования, связанные с мониторингом промышленной сети.

· Cisco CyberVision: сбор данных с промышленной сети в виде SPAN-трафика или с сенсоров в сетевых устройствах и отправить в системы управления конфигурациями и SIEM. Администратор сети получает список устройств в промышленном сегменте сети (Ethernet-коммутаторов, устройств промышленной автоматики), инспектирует их состояние.

Пример отображения состояния промышленных устройств